OpenDNS Menghubungkan Kebocoran DNS pada "Last Mile" dengan DNSCrypt

Keamanan Jaringan Rumah Dns Opendns Unggulan / / March 17, 2020

Terakhir diperbarui saat

OpenDNS telah lama menyediakan penelusuran web yang lebih aman dan lebih andal melalui server DNS alternatif. DNSCrypt menambahkan lebih banyak keamanan dengan mengenkripsi lalu lintas DNS Anda untuk menghentikan "kebocoran DNS."

Sebelumnya, saya menulis OpenDNS, layanan gratis yang menyediakan cara yang lebih cepat dan lebih aman untuk menyelesaikan nama domain. Sekarang, OpenDNS meluncurkan perangkat lunak baru yang dirancang untuk membuat penjelajahan web Anda lebih aman: DNSCrypt.

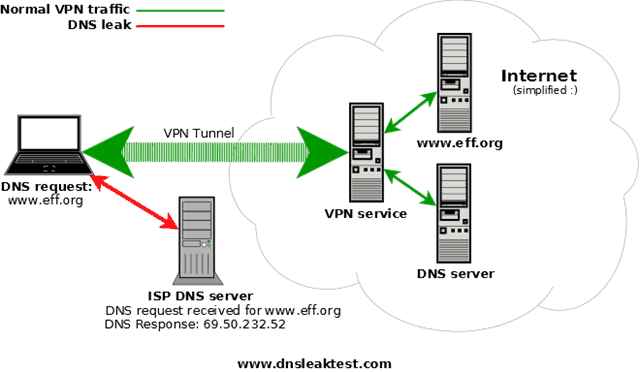

DNSCrypt adalah layanan tambahan berlapis di atas OpenDNS yang membantu melindungi terhadap kerentanan yang disajikan oleh "Kebocoran DNS." Itu melakukannya dengan mengenkripsi lalu lintas DNS untuk memastikan bahwa itu tidak dapat dicegat oleh peretas atau a laki-laki di tengah Ini mirip dengan, tetapi tidak sama dengan, Enkripsi HTTPS untuk lalu lintas web (SSL / TLS).

Singkatnya, OpenDNS meningkatkan keamanan penelusuran web Anda dengan memberi Anda kepastian yang lebih besar bahwa situs web yang Anda sambungkan adalah situs yang ingin Anda sambungkan. Itu dilakukan dengan menyediakan server DNS yang lebih baik daripada yang disediakan ISP Anda secara default. Setelah permintaan Anda mencapai server OpenDNS, Anda dapat yakin bahwa Anda membuat koneksi yang sah ke situs web yang Anda coba jangkau. Tetapi ini masih menyisakan satu tautan yang relatif lemah dalam rantai: "jarak terakhir" atau, porsi koneksi Internet Anda antara ISP dan komputer Anda. Artinya, peretas masih bisa mengintip atau mengalihkan lalu lintas DNS Anda dengan mencegatnya sebelum mencapai ISP Anda. Dengan DNSCrypt, peretas tidak akan bisa lagi mengintip lalu lintas DNS Anda — mereka juga tidak akan bisa menipu komputer Anda untuk berpikir bahwa Anda berkomunikasi dengan server DNS yang sah.

Memeriksa Kebocoran DNS

Risiko seseorang menguping atau menipu DNS di "mil terakhir" sangat rendah. Pada dasarnya, agar kerentanan ini ada, Anda harus memiliki “Kebocoran DNS”Pada koneksi Anda. Yaitu, meskipun Anda telah mengatur komputer atau router Anda untuk terhubung ke OpenDNS (atau VPN atau server DNS alternatif, seperti Google DNS), sesuatu di komputer Anda masih membuat permintaan ke server DNS default (biasanya ISP Anda).

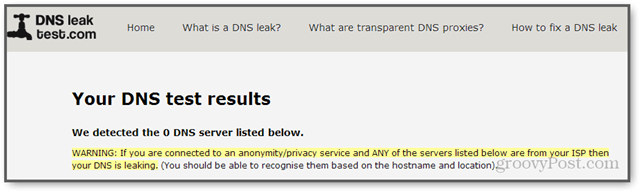

Anda dapat menguji untuk melihat apakah Anda memiliki kebocoran DNS dengan mengunjungi DNSleaktest.com saat terhubung melalui OpenDNS. Menurut orang-orang di DNSleaktest.com, kebocoran DNS paling banyak terjadi pada klien Windows. Namun, saya senang melaporkan bahwa pengujian saya untuk kebocoran DNS menjadi kering saat terhubung dengan OpenDNS di komputer Windows 8 saya.

Menginstal DNSCrypt

DNSCrypt tersedia untuk Gratis sebagai Release Preview. Bahkan, perangkat lunaknya adalah open source (Anda dapat melihat sumbernya di GitHub). Kamu bisa unduh DNSCrypt di sini. Ini tersedia untuk Mac dan Windows dan sangat mudah untuk menginstal — luncurkan saja penginstal dan ikuti petunjuk di layar.

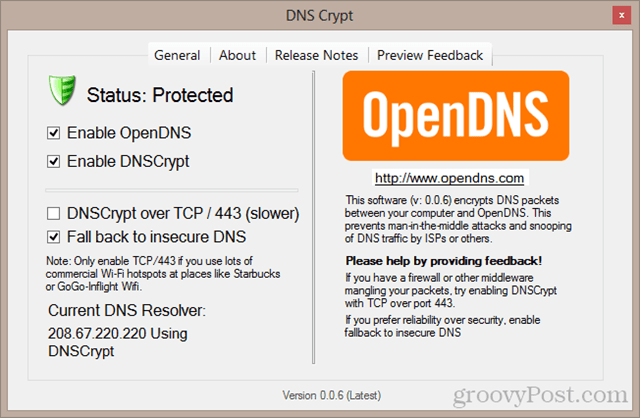

Setelah instalasi, Anda akan melihat indikator hijau di baki sistem Anda yang menunjukkan bahwa DNSCrypt berfungsi.

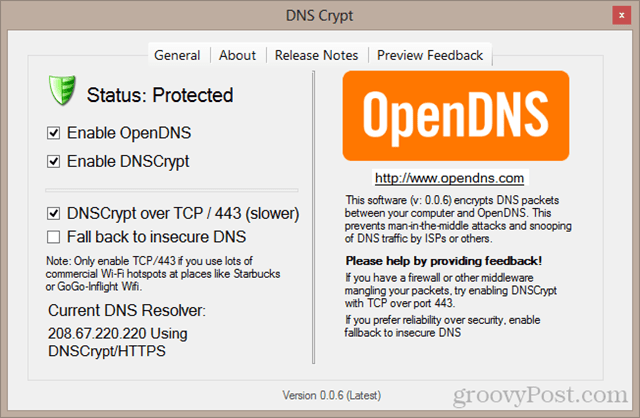

Klik kanan ikon untuk membuka Pusat Kontrol untuk info dan opsi lebih lanjut.

Perhatikan bahwa setelah Anda menginstal DNSCrypt, Anda tidak perlu mengubah pengaturan DNS untuk adaptor jaringan Anda untuk menggunakan OpenDNS lagi. Anda cukup memeriksa Aktifkan OpenDNS dan komputer Anda akan mulai menggunakan OpenDNS. Ini berguna jika Anda belum atur router Anda untuk menggunakan OpenDNS.

Pengaturan default (yang ditunjukkan di atas) dioptimalkan untuk kecepatan dan keandalan. Misalnya, jika OpenDNS tidak dapat dijangkau, komputer Anda akan kembali ke server DNS default Anda. (Catatan: jika OpenDNS adalah resolver DNS default Anda, maka opsi ini tidak akan membuat banyak perbedaan).

Untuk keamanan tertinggi, periksa DNSCrypt Lebih dari TCP / 443 (lebih lambat) dan hapus centang Kembali ke DNS tidak aman. Pengaturan yang ditunjukkan di bawah ini lebih aman saat menggunakan Wi-Fi publik.

Kesimpulan

Sebagian besar pengguna rumahan tidak akan membutuhkan DNSCrypt untuk menjaganya tetap aman. Eksploitasi kebocoran DNS jarang terjadi, dan sebagian besar koneksi tidak menunjukkan kerentanan ini (Mac, misalnya, tidak diketahui memiliki kebocoran DNS). Namun, jika koneksi pribadi dan aman sangat penting bagi Anda — baik untuk pribadi atau alasan bisnis — DNSCrypt adalah cara gratis dan tanpa rasa sakit untuk menambahkan satu lapisan keamanan lagi ke PC Anda koneksi,

Apakah Anda tahu tentang kebocoran DNS? Apakah Anda akan menggunakan DNSCrypt? Beri tahu kami di komentar.