Diterbitkan

Untuk membantu melindungi keamanan dan privasi Anda, penting untuk memahami lalu lintas DNS terenkripsi dan mengapa hal itu penting.

Di dunia internet yang luas dan saling terhubung, Sistem Nama Domain (DNS) bertindak sebagai panduan penting, menerjemahkan nama domain yang ramah manusia seperti 'example.com' menjadi alamat IP yang dapat dimengerti mesin. Setiap kali Anda mengunjungi situs web atau mengirim email, kueri DNS dibuat, yang berfungsi sebagai jembatan antara niat manusia dan tindakan mesin. Namun, selama bertahun-tahun, permintaan DNS ini telah diekspos dan dikirimkan dalam bentuk teks biasa, menjadikannya tambang emas pengintai, peretas, dan bahkan beberapa Penyedia Layanan Internet (ISP) yang mencari wawasan tentang internet pengguna perilaku. Masukkan konsep “lalu lintas DNS terenkripsi,” yang bertujuan untuk melindungi pencarian penting ini, merangkumnya dalam lapisan perlindungan kriptografi.

Masalah Dengan DNS Tradisional

Sebelum mendalami deskripsi lalu lintas DNS terenkripsi, kita mungkin harus membicarakan lalu lintas DNS secara umum. Sistem Nama Domain (DNS) berdiri sebagai kunci utama di dunia digital kita. Anggap saja sebagai direktori rumit untuk Internet; perannya tidak hanya membuat navigasi online menjadi intuitif bagi pengguna tetapi juga meningkatkan ketahanan layanan online.

Pada intinya, DNS menjembatani kesenjangan antara keduanya alamat Internet yang ramah manusia dan ramah mesin format. Untuk pengguna sehari-hari, daripada mengingat alamat IP (Protokol Internet) yang kompleks seperti “104.25.98.13” (mewakili alamat IPv4-nya) atau 2400:cb00:2048:1:6819:630d (format IPv6), seseorang cukup memasukkan 'groovypost.com' ke dalam peramban.

Sedangkan bagi manusia manfaatnya jelas, untuk aplikasi dan perangkat, fungsi DNS mengambil warna yang sedikit berbeda. Nilainya belum tentu membantu daya ingat—bagaimanapun juga, perangkat lunak tidak bergulat dengan kelupaan seperti yang kita lakukan. Sebaliknya, DNS, dalam hal ini, memperkuat ketahanan.

Bagaimana caranya, Anda bertanya? Melalui DNS, organisasi tidak terbatas pada satu server saja. Sebaliknya, mereka dapat menyebarkan kehadiran mereka ke banyak server. Sistem ini memberdayakan DNS untuk mengarahkan pengguna ke server yang paling optimal untuk kebutuhan mereka. Hal ini dapat mengarahkan pengguna ke server terdekat, sehingga menghilangkan kemungkinan pengalaman yang lamban dan rawan lag.

Arah strategis ini merupakan landasan bagi sebagian besar layanan cloud, di mana DNS memainkan peran penting dalam menghubungkan pengguna ke sumber daya komputasi terdekat.

Masalah Privasi di DNS

Sayangnya, DNS berpotensi menimbulkan masalah privasi yang besar. Tanpa bentuk enkripsi apa pun yang memberikan perlindungan bagi komunikasi perangkat Anda dengan penyelesai DNS, Anda berisiko mendapatkan akses yang tidak beralasan atau perubahan pada pertukaran DNS Anda.

Ini mencakup intrusi dari individu pada Wi-Fi Anda, Penyedia Layanan Internet (ISP), dan bahkan perantara. Konsekuensinya? Privasi dikompromikan, karena pihak luar mengetahui nama domain yang sering Anda gunakan.

Pada intinya, enkripsi selalu mengutamakan a internet yang aman dan pribadit pengalaman menjelajah. Meskipun menyadari bahwa pengguna yang mengakses 'groovypost.com' mungkin tampak sepele, dalam konteks yang lebih luas, hal itu memang demikian menjadi portal untuk memahami perilaku online seseorang, kesukaannya, dan, berpotensi, tujuan.

Data yang dikumpulkan dapat bermetamorfosis menjadi komoditas, dijual kepada entitas demi keuntungan finansial, atau dijadikan senjata oleh pelaku jahat untuk mengatur akal-akalan fiskal.

Sebuah laporan yang dikurasi oleh Dewan Keamanan Internasional Neustar pada tahun 2021 menyoroti ancaman ini, dengan mengungkapkan bahwa 72% perusahaan menghadapi setidaknya satu serangan DNS pada tahun sebelumnya.

Selain itu, 58% dari perusahaan-perusahaan tersebut mengalami dampak signifikan akibat serangan tersebut. Ketika pelanggaran DNS melonjak, lalu lintas DNS terenkripsi muncul sebagai benteng melawan serangkaian ancaman, termasuk spionase, spoofing, dan berbagai strategi DNS yang canggih.

Lalu Lintas DNS Terenkripsi: Penyelaman Mendalam

Lalu lintas DNS terenkripsi mengubah data DNS transparan menjadi format aman, yang hanya dapat diuraikan oleh entitas yang berkomunikasi: klien DNS (seperti browser atau perangkat jaringan) dan pemecah masalah DNS.

Evolusi Enkripsi DNS

Awalnya, DNS tidak tertanam dengan atribut keamanan. Kelahiran DNS terjadi pada saat Internet masih baru, tanpa perdagangan online, perbankan, atau etalase digital. Enkripsi DNS sepertinya berlebihan.

Namun, seiring dengan kondisi saat ini – yang ditandai dengan berkembangnya bisnis elektronik dan meningkatnya ancaman dunia maya – kebutuhan akan keamanan yang lebih baik terhadap privasi DNS menjadi semakin jelas.

Dua protokol enkripsi terkemuka telah muncul untuk memenuhi kebutuhan ini: DNS over TLS (DoT) dan DNS over HTTPS (DoH).

DNS melalui TLS (DoT)

DoT mempekerjakan Keamanan Lapisan Transportasi (TLS) protokol untuk menjaga dan merangkum dialog DNS. Menariknya, TLS—umumnya dikenal dengan sebutan lain, SSL—mendukung enkripsi dan autentikasi situs web HTTPS.

Untuk interaksi DNS, DoT memanfaatkan protokol datagram pengguna (UDP), ditambah dengan perlindungan TLS. Ambisi penggeraknya? Perkuat privasi pengguna dan cegah pelaku jahat yang bermaksud mencegat atau mengubah data DNS.

Port 853 berdiri sebagai port utama di antara penghuni digital untuk DoT. Para pendukung standar DoT sering menegaskan potensinya dalam mengatasi tantangan hak asasi manusia di wilayah yang penuh gejolak.

Meskipun demikian, di negara-negara yang kebebasan berekspresinya dibatasi, ironisnya aura pelindung Departemen Pertahanan mungkin justru menyoroti penggunanya, sehingga menjadikan mereka sasaran rezim yang menindas.

DNS melalui HTTPS (DoH)

DoH, pada intinya, menggunakan HTTPS untuk interpretasi DNS jarak jauh dan terutama beroperasi melalui port 443. Agar pengoperasian berhasil, penyelesai memerlukan server DoH yang menghosting titik akhir kueri.

Adopsi DOH di Seluruh Browser

Sejak Google Chrome versi 83 di Windows dan macOS, browser ini telah menggunakan DoH, yang dapat diakses melalui pengaturannya. Dengan penyiapan server DNS yang tepat, Chrome menonjolkan permintaan DNS dengan enkripsi.

Selain itu, setiap orang memiliki otonomi untuk memilih server DoH pilihan mereka. Chrome bahkan terintegrasi dengan berbagai penyedia DoH, seperti Google Public DNS dan Cloudflare.

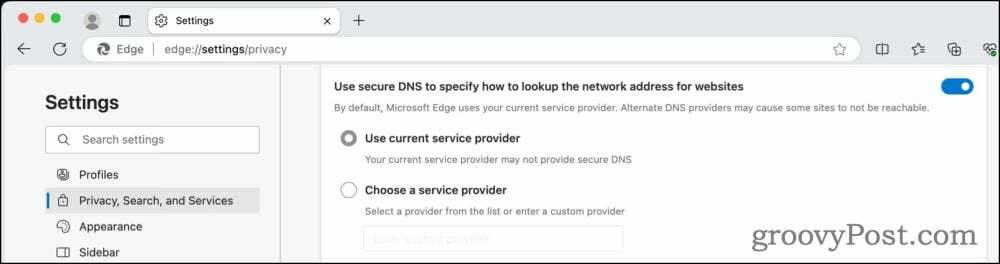

Microsoft Edge juga menyediakan dukungan bawaan untuk DoH, dapat dinavigasi melalui pengaturannya. Saat diaktifkan dan dipasangkan dengan server DNS yang kompatibel, Edge memastikan permintaan DNS tetap terenkripsi.

Dalam usaha kolaborasi dengan Cloudflare pada tahun 2018, Mozilla Firefox mengintegrasikan DoH, yang dikenal sebagai Trusted Recursive Resolver. Mulai tanggal 25 Februari 2020, penggemar Firefox yang berbasis di AS dapat memanfaatkan DoH dengan Cloudflare yang bertindak sebagai penyelesai default.

Tidak ketinggalan, pengguna Opera juga dapat mengaktifkan atau menonaktifkan DoH melalui pengaturan browser, mengarahkan permintaan DNS ke Cloudflare secara default.

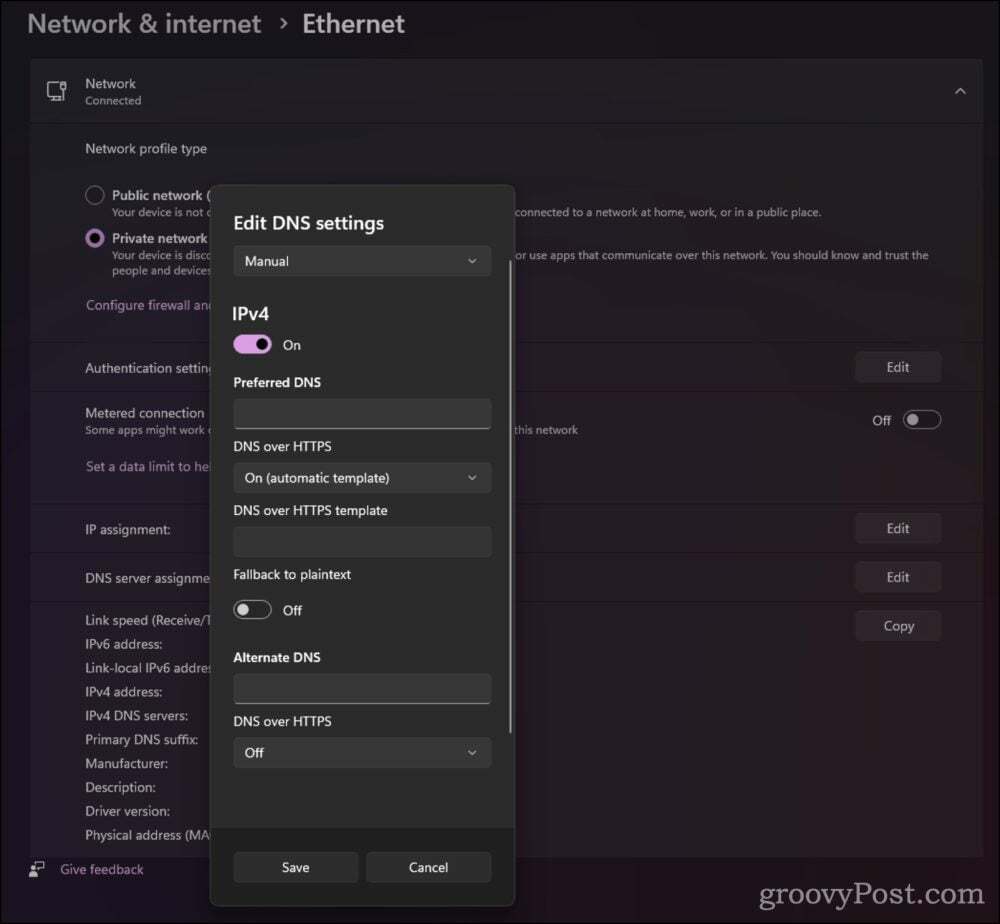

Integrasi DOH Dengan Sistem Operasi

Secara historis, sistem operasi Microsoft ragu-ragu untuk menggunakan teknologi avant-garde. Namun, Windows 10 mengarah ke masa depan, memungkinkan pengguna untuk mengaktifkan DoH melalui pengaturannya.

Apple telah melangkah lebih jauh dengan memperkenalkan teknik enkripsi yang berpusat pada aplikasi. Langkah inovatif ini memberdayakan pengembang aplikasi untuk menggabungkan konfigurasi DNS terenkripsi mereka yang berbeda, sehingga terkadang membuat kontrol tradisional menjadi usang.

Cakrawala luas lalu lintas DNS terenkripsi melambangkan evolusi dunia digital, menekankan pencarian terus-menerus untuk keamanan yang diperkuat dan privasi yang ditingkatkan.

Kontroversi yang Menyertai DNS Terenkripsi

Meskipun mengenkripsi lalu lintas DNS meningkatkan kerahasiaan dan meningkatkan privasi pengguna dengan tindakan perlindungan seperti ODoH, tidak semua orang mendukung perubahan ini. Kesenjangan ini terutama terletak antara pengguna akhir dan operator jaringan.

Secara historis, operator jaringan mengakses permintaan DNS menggagalkan sumber malware dan konten lain yang tidak diinginkan. Upaya mereka untuk menegakkan praktik-praktik ini demi kebutuhan keamanan dan manajemen jaringan yang sah juga merupakan titik fokus kelompok kerja IETF ADD (Adaptive DNS Discovery).

Intinya, perdebatan ini dapat dicirikan sebagai: “enkripsi universal” versus “kedaulatan jaringan”. Berikut eksplorasi detailnya:

Enkripsi Lalu Lintas DNS Universal

Mayoritas metode enkripsi bergantung pada penyelesai DNS yang dikonfigurasi untuk enkripsi. Namun, penyelesai yang mendukung enkripsi ini hanya mencakup sebagian kecil dari total.

Sentralisasi atau konsolidasi penyelesai DNS adalah masalah yang mungkin terjadi. Dengan pilihan yang terbatas, sentralisasi ini menciptakan target yang menggiurkan bagi entitas jahat atau pengawasan yang mengganggu.

Sebagian besar konfigurasi DNS terenkripsi memungkinkan pengguna memilih pemecah masalah mereka. Namun, membuat pilihan berdasarkan informasi dapat menjadi hal yang menakutkan bagi kebanyakan orang. Opsi default mungkin tidak selalu optimal karena berbagai alasan seperti yurisdiksi host penyelesai.

Mengukur keandalan operator server terpusat sangatlah rumit. Seringkali, seseorang harus bergantung pada pernyataan privasi publik mereka dan kemungkinan besar pada evaluasi diri atau penilaian pihak ketiga.

Ulasan eksternal tidak selalu kuat. Umumnya, mereka mendasarkan kesimpulan mereka pada data yang diberikan oleh pihak yang diaudit, tanpa melakukan penyelidikan langsung dan mendalam. Seiring waktu, audit ini mungkin tidak mencerminkan praktik operator secara akurat, terutama jika ada perubahan organisasi.

DNS terenkripsi hanyalah salah satu aspek penjelajahan internet. Berbagai sumber data lain masih dapat melacak pengguna, sehingga menjadikan DNS terenkripsi sebagai metode mitigasi, bukan solusi untuk menyembuhkan segalanya. Aspek seperti metadata tidak terenkripsi tetap dapat diakses dan informatif.

Enkripsi mungkin melindungi lalu lintas DNS, namun segmen koneksi HTTPS tertentu tetap transparan. Selain itu, DNS terenkripsi dapat menghindari daftar blokir berbasis DNS, meskipun mengakses situs secara langsung melalui IP mereka juga melakukan hal yang sama.

Untuk benar-benar melawan pelacakan dan pengawasan, pengguna harus mencari solusi komprehensif seperti jaringan pribadi virtual (VPN) dan Tor, yang membuat pengawasan lalu lintas menjadi lebih menantang.

Pendirian ‘Kedaulatan Jaringan’

Enkripsi dapat membatasi kemampuan operator untuk meneliti dan kemudian mengatur atau memperbaiki operasi jaringan. Hal ini penting untuk fungsi seperti kontrol orang tua, visibilitas kueri DNS perusahaan, dan deteksi malware.

Peningkatan protokol Bawa Perangkat Anda Sendiri (BYOD), yang memungkinkan pengguna berinteraksi dengan sistem yang aman penggunaan perangkat pribadi menimbulkan kompleksitas, terutama di sektor-sektor ketat seperti keuangan dan kesehatan.

Singkatnya, meskipun DNS terenkripsi menawarkan peningkatan privasi dan keamanan, penerapannya telah memicu perdebatan sengit, menyoroti keseimbangan rumit antara privasi pengguna dan manajemen jaringan.

Kesimpulannya: Andalkan Lalu Lintas DNS Terenkripsi atau Lihat Sebagai Satu Alat Privasi

Di era meningkatnya ancaman dunia maya dan meningkatnya kekhawatiran akan privasi, menjaga jejak digital seseorang menjadi hal yang sangat penting. Salah satu elemen dasar dalam batas digital ini adalah Domain Name System (DNS). Namun, secara tradisional, permintaan DNS ini dilakukan dalam bentuk teks biasa, sehingga dapat dilihat oleh siapa pun yang mungkin mengintip, baik itu penjahat dunia maya atau pihak ketiga yang melanggar batas. Lalu lintas DNS terenkripsi telah muncul sebagai solusi untuk menjembatani kerentanan ini.

Terserah Anda untuk menentukan cara terbaik menggunakan DNS terenkripsi. Anda dapat mengandalkan solusi perangkat lunak, seperti fitur browser yang ditawarkan oleh Microsoft Edge, Google Chrome, dan lainnya. Jika Anda menggunakan OpenDNS di router AndaNamun, Anda juga harus mempertimbangkannya memasangkannya dengan DNSCrypt untuk keamanan menyeluruh.