Laptop Dell Ships dengan Sertifikat Root Berbahaya, Inilah cara Menguji PC Anda (Diperbarui)

Keamanan / / March 18, 2020

Selama akhir pekan, diketahui bahwa Dell telah menyelipkan sertifikat rootkit yang disebut eDellRoot untuk membantu dengan dukungan pelanggan. Begini caranya jika Anda terinfeksi.

Pembaruan 11/24/1015: Dell Menanggapi Masalah Keamanan:

Dell telah secara resmi merespons masalah eDellRoot pada Mendukung blog. Itu merilis manual: Petunjuk Penghapusan Sertifikat eDellRoot serta a utilitas kecil (tautan langsung) yang akan menghapusnya secara otomatis untuk Anda.

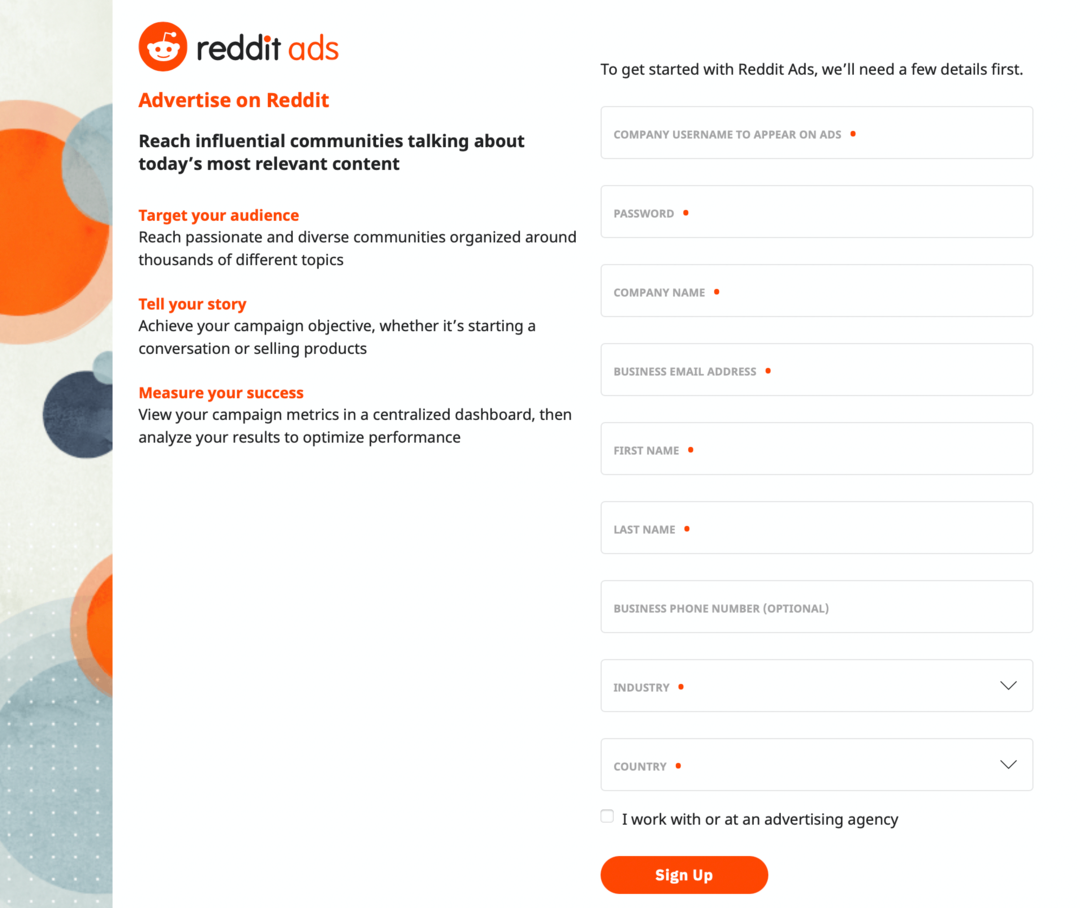

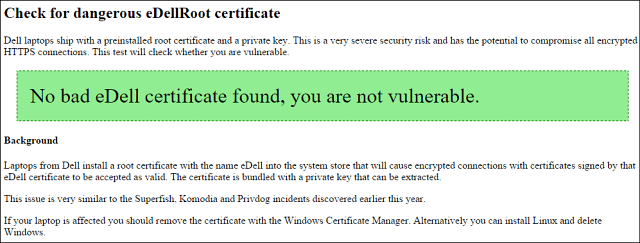

Anda dapat menguji apakah Anda memiliki Sertifikat eDellRoot dengan mengklik Link ini (yang kami jelaskan di bawah). Jika Anda memilikinya, kami sarankan Anda membaca posting blog Dell, unduh PDF, dan ikuti instruksi untuk menghilangkannya.

Perlu juga dicatat bahwa hari ini kami menemukan bahwa ini bukan hanya masalah dengan laptop (yang awalnya kami laporkan. Sebenarnya, ini merupakan masalah dengan semua faktor bentuk PC Dell. Jika Anda memiliki PC Dell, Anda harus memeriksa apakah eDellRoot ada di sistem Anda. Untuk kisah selengkapnya, baca laporan kami di bawah ini.

Risiko Keamanan Sertifikat eDellRoot

Dalam apa yang berubah menjadi déjà vu lain, Dell Inc, ditemukan pada akhir pekan, telah (sejak Agustus) telah menyelipkan sertifikat rootkit bernama eDellRoot untuk membantu dengan apa yang diklaim perusahaan sebagai akses yang lebih mudah ke layanan dukungan untuk mereka pelanggan. Sebuah pesan oleh poster Reddit yang sesuai dengan namanya rotorcowboy memposting detail di situs media sosial populer tentang penemuan.

Saya mendapatkan laptop XPS 15 mengkilap baru dari Dell, dan ketika mencoba memecahkan masalah, saya menemukan bahwa itu datang dengan pre-loaded dengan CA root yang ditandatangani sendiri (Otoritas Sertifikat) dengan nama eDellRoot. Dengan itu datang kunci privatnya, ditandai sebagai tidak dapat diekspor. Namun, masih mungkin untuk mendapatkan salinan kunci privat dengan menggunakan beberapa alat yang tersedia (saya menggunakan alat Jailbreak NCC Group). Setelah secara singkat mendiskusikan ini dengan orang lain yang telah menemukan ini juga, kami memutuskan bahwa mereka mengirim setiap laptop yang mereka distribusikan dengan sertifikat root dan kunci privat yang persis sama, sangat mirip dengan apa yang dilakukan Superfish pada Lenovo komputer. Bagi mereka yang tidak terbiasa, ini adalah kerentanan keamanan utama yang membahayakan semua pelanggan Dell baru-baru ini. Sumber

Sebagai penyegaran, Lenovo menerima reaksi yang luar biasa ketika diketahui perusahaan telah memuat sertifikat rootkit yang serupa disebut superfish pada perangkat Lenovo tertentu. Perusahaan menerima begitu banyak pers yang buruk atas tindakan tersebut sehingga beberapa orang mengatakan insiden itu mungkin mencoreng reputasi lama perusahaan sebagai merek populer di kalangan konsumen dan bisnis. Dengan Lenovo sebagai perusahaan milik Cina dan hubungan politik es baru-baru ini dengan Cina dan AS, perusahaan telah berusaha membangun kembali kepercayaan dengan konsumen sejak saat itu. Kejadian itu sangat buruk sehingga Microsoft harus membantu dengan pembersihan dengan mengeluarkan pembaruan definisi untuk Windows Defender yang membantu menghapus sertifikat.

Sejauh ini, pengguna telah menemukan sertifikat rentan di Internet Dell Inspiron 5000, XPS 15 dan XPS 13. Karena ini adalah pengembangan baru, bisa juga pada PC Dell lainnya di pasar.

Insiden itu dianggap sebagai peringatan yang tepat untuk vendor lain, tetapi jelas, Dell, salah satu dari tiga pembuat PC, tampaknya telah jatuh melalui celah. Perusahaan sedang mencoba untuk membalikkan keadaan dengan mengeluarkan pernyataan berikut kepada media:

Keamanan dan privasi pelanggan adalah perhatian utama dan prioritas bagi Dell. Situasi terkini yang diangkat terkait dengan sertifikat dukungan on-the-box yang dimaksudkan untuk memberikan pengalaman dukungan pelanggan yang lebih baik, lebih cepat, dan lebih mudah.

Sayangnya, sertifikat tersebut memperkenalkan kerentanan keamanan yang tidak diinginkan. Untuk mengatasi hal ini, kami memberikan instruksi kepada pelanggan kami untuk menghapus sertifikat secara permanen dari sistem mereka melalui email langsung, di situs dukungan kami dan Dukungan Teknis.

Kami juga menghapus sertifikat dari semua sistem Dell yang bergerak maju. Catatan, pelanggan komersial yang menggambarkan sistem mereka sendiri tidak akan terpengaruh oleh masalah ini. Dell tidak melakukan pra-instal adware atau malware apa pun. Sertifikat tidak akan menginstal ulang sendiri setelah dihapus dengan benar menggunakan proses Dell yang disarankan.

Perwakilan Dell juga dibuat sebuah pernyataan kepada The Verge mengatakan: "Kami memiliki tim yang menyelidiki situasi saat ini dan akan memperbarui Anda segera setelah kami memiliki lebih banyak informasi."

Karena tidak ada perincian tentang sistem mana yang mungkin terpengaruh, pelanggan harus bergantung pada Dell untuk mendapatkan bantuan.

Apakah PC Dell Anda Beresiko? Inilah Cara Mengujinya

Jika Anda ingin tahu apakah sistem Anda mungkin terpengaruh, Anda bisa periksa situs web ini dibuat oleh jurnalis keamanan Hanno Böck untuk menguji sistem Anda untuk keberadaannya.

Penelitian sejauh ini telah memberikan bukti skenario konsep di mana eDellRoot dapat dimanipulasi dan digunakan untuk sertifikat yang sah yang dapat memicu serangan.